Przeszukaj zasoby cashless.pl

PACCA, SpyAgent i GMBot - to trzy nowe złośliwe programy, które grasują po sieci i mogą Wam narobić szkód, jeżeli korzystacie ze zdalnego dostępu do banku. Przeczytajcie, jak się przed nimi chronić

Większość ataków na osoby korzystające z internetowego dostępu do konta na komputerze lub w komórce to phishing. Przestępcy próbują pozyskać od przypadkowych osób dane logowania na rachunki osobiste, by później okraść ich z pieniędzy. Choć trzeba być czujnym, to przed tego rodzaju działaniem dość łatwo się bronić.

Przeczytajcie także: Wciąż będziecie mogli aktywować rachunek przelewem

Coraz częściej jednak w sieci pojawia się zupełnie nowy rodzaj zagrożenia. Jeżeli nie macie świadomości na czym polega, możecie łatwo stać się ofiarą ataku. Dlatego przedstawiam Wam trzy rodzaje złośliwego oprogramowania, które zidentyfikowano w ostatnich tygodniach. Przeczytajcie, jak je rozpoznać i jak się przed nim bronić.

PACCA

To najnowszy malware, przed którym kilka dni temu ostrzegł Związek Banków Polskich. Uważać na niego muszą użytkownicy komputerów z systemem Windows. Jak piszą eksperci z Rady Bankowości Elektronicznej przy ZBP, PACCA wprowadza zmiany w ustawieniach globalnych serwera proxy oraz instaluje złośliwy certyfikat jako zaufany urząd certyfikacji. W ten sposób cyberprzestępcy mogą przekierować dowolną stronę internetową do swojego serwera oraz wygenerować certyfikat, który będzie uznany przez przeglądarkę jako zaufany.

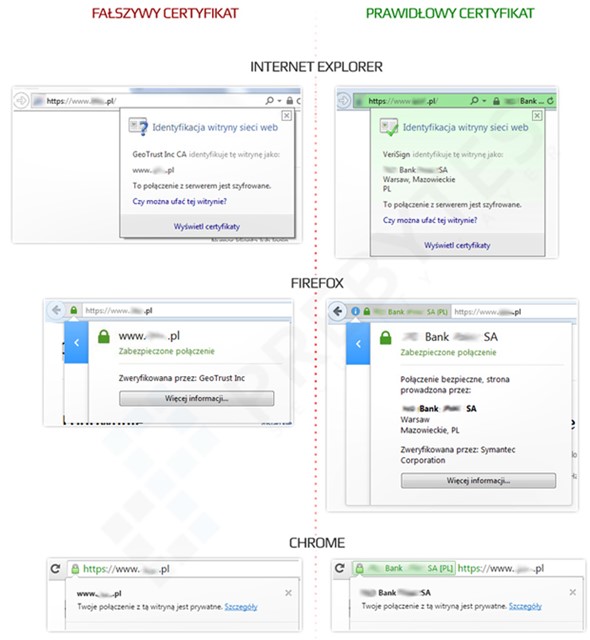

W rezultacie fałszywa strona Waszego banku może wyglądać identycznie jak oryginalna, włącznie z tym, że kłódeczka oznaczająca bezpieczne połączenie, będzie zamknięta tak samo, jak jest zamknięta, gdy logujecie się do prawdziwego banku. Jedyna różnica to brak nazwy podmiotu, dla którego wydano certyfikat. ZBP publikuje zrzuty z ekranu, które obrazują różnice:

Jeżeli nieświadomy klient poda na fałszywej stronie dane logowania, przestępcy prawdopodobnie zalogują się na jego konto na oryginalnej stronie banku, zmienią numer telefonu zdefiniowany jako służący do autoryzacji przelewów, a następnie na fałszywej stronie wymuszą na kliencie podanie hasła jednorazowego potwierdzającego dyspozycję. Jeżeli ofiara da się nabrać, straci kontrolę nad swoim rachunkiem. ZBP przygotował dokładną instrukcję, jak naprawić komputer, na którym pojawiło się oprogramowanie PACCA. Znajdziecie ją tutaj.

GMBot

Eksperci od miesięcy ostrzegają przed złośliwym oprogramowaniem wyłudzającym dane logowania się do banku. Działała ono przesłaniając okno aplikacji fałszywką, w której ofiara ataku wpisuje numer identyfikacyjny i hasło przekazując je nieświadomie złodziejom. Jednak do tej pory proceder dotyczył wyłącznie aplikacji zainstalowanych na smartfonach, czyli np. aplikacji bankowych, komunikatorów i e-maili. Teraz CERT natrafił na złośliwe oprogramowanie potrafiące wyłudzić dane dostępowe do banku podczas korzystania przez użytkownika z mobilnej przeglądarki internetowej.

Przeczytajcie także: Głos może być Waszym hasłem do banku

Widoczny w górnej części okna prawidłowy adres banku ma przekonać ofiarę, że znajduje się na autentycznej stronie instytucji. Tymczasem to tylko zwykły obrazek z wklejonym adresem. Oprócz głównego zadania, czyli wykradania danych autoryzacyjnych, GMBot posiada wiele dodatkowych opcji, takich jak przekierowanie na inny numer połączeń i SMS-ów przychodzących, czy wykradania danych karty podpiętej do Gogle Play.

GMBot rozsyłany jest głównie poprzez fałszywe strony służące do oglądania filmów. Najczęściej podszywa się pod Adobe Flash Player (ofiara musi ściągnąć aktualizację, aby móc obejrzeć filmik) albo pod aplikację PornTube. Następnie program prosi o nadanie praw administratora, aby monitorować otwierane aplikacje oraz łączyć się z siecią WiFi, gdy tylko jest to możliwe.

Spy.Agent

Przed tym zagrożeniem, podobnie jak przed oprogramowaniem PACCA, kilka tygodni temu również ostrzegł Związek Banków Polskich. Szczególną uwagę powinni na nie zwrócić klienci: mBanku, Aliora, PKO, Handlowego, Euro Banku, Getinu, Credit Agricole oraz ING. Trojan podszywa się pod aplikację Flash Player. Na numery telefonów przypadkowych osób przestępcy wysyłają SMS-y z informacją, że wymagana jest aktualizacja oprogramowania. Wmawiają atakowanemu, że aktualizacja jest konieczna, by wszystkie funkcje telefonu działały poprawnie.

W SMS-ie zawarty jest link do aktualizacji wspomnianego już programu Flash Player. Jeżeli ktoś kliknie w załączony link, faktycznie ściągnie trojana, który przeskanuje urządzenie w poszukiwaniu aplikacji mobilnej jednej z 68 różnych instytucji. Na liście znajduje kilka wymienionych wyżej banków z Polski. Jeżeli program znajdzie na telefonie aplikację jednego z nich, wygeneruje okno udające okno logowania do banku. Podając tam swój login i hasło faktycznie wpuścicie przestępców na swój rachunek.

To tym bardziej groźne, że trojan ma również możliwość przechwytywania SMS-ów, w tym tych z banku, w których zawarte są hasła jednorazowe do potwierdzania przelewów. Jego słabością jest fakt, że prosi o login i hasło. Tymczasem wiele banków do logowania w aplikacji używa mobilnego PIN-u lub odcisku palca.